- 50 millions € d’amende à Google

- l’effacement de 16 millions de fiches prospects auprès d’une entreprise qui avait mal acquis le consentement des personnes auprès desquelles les données étaient collectées, puis une semaine après, l’effacement de +60 millions de fiches prospects auprès d’une autre

- des sanctions régulières pour violation des obligations de sécurité informatique et protection des données personnelles, 500.000 pour Futura Internationale, 150.000€ ici, 400.000€ par là, 30.000€ pour une association, 50.000€ pour une Dailymotion, 75.000€ pour une association, 250.000€…

- les TPE ne sont pas épargnées par les sanctions, 10.000€ pour avoir mis en place un dispositif biométrique, 20.000€ de sanctions pour avoir mis en place un système de vidéo surveillance, l’OPH de Renne écueillera de 30.000€ pour détournement de finalité

Le RGPD n’est donc pas une règlementation d’apparat. Pour vous aider, j’ai mis en place un guide pratique qui vous permettra de mettre en place les actions de conformité les plus importantes (c’est la seule chose qui va vous protéger contre le risque de sanction). Si vous voulez sérieusement entrer dans le sujet jetez un oeil à nos formations, car il faut deux jours pour apprendre à déployer ces processus dans les organisations.

Il est aussi important d’utiliser les bons outiles pour gérer vos registres de conformité.

11 actions à mettre en oeuvre pour limiter vos risques

- Les actions de conformité à mener

- Minimiser les données personnelles collectées

- S’assurer du fondement juridique du traitement

- Éviter de traiter des données sensibles

- Afficher les mentions légales

- Respecter le droit à la portabilité des données

- Mettre en place un registre de conformité

- Assurer la sécurité des données personnelles

- Maintenez un registre de violations de données personnelles

- Nommer un DPO

- Mettre en place une PIA pour les traitements les plus sensibles

- Assurez-vous de ne pas transférer des données personnelles hors UE

Sans entrer dans un process de conformité à 100% on peut réduire ses risques assez simplement en mettant en place les actions de conformité les plus importantes. De la sorte on peut réduire 80% des risques majeurs dans un espace temps raisonnable et avec des coûts relativement restreints.

1. Minimiser les données personnelles collectées

C’est un des changements les plus substantiels opérés par le règlement européen en pratique, qui tient au fait que celui-ci impose de ne collecter que les données strictement nécessaires. L’article 5 du règlement européen précise à ce titre que les données personnelles doivent être :

«_ adéquates, pertinentes et limitées à ce qui est nécessaire au regard des finalités pour lesquelles elles sont traitées (minimisation des données)_»

Ce principe a un impact pratique majeur quant aux données collectées que l’on va voir en prenant un exemple pratique.

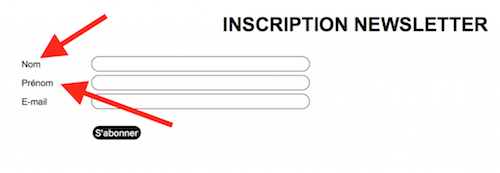

L’exemple d’une newsletter

Prenons un exemple concret afin d’illustrer notre propos : la mise en place d’une newsletter. Le règlement impose, dans un tel cas, de ne collecter que les données qui sont strictement nécessaires à cette newsletter. Quelles sont donc les données susceptibles de pouvoir être collectées à cet égard ?

Réponse : l’email.

Clairement : ni le prénom, ni le nom, ni le adresse, ni le fait que la personne soit un homme, ou une femme, ni les coordonnées physiques de la personne. Aucune de ces données ne serait en effet strictement nécessaire pour l’envoi de la newsletter (sauf justification particulière – évidemment si vous envoyez une lettre papier – auquel cas vous justifiez alors du besoin de collecter ces informations dans vos finalités).

Il y a là une évolution importante de la règlementation par rapport au texte ancien, qui prévoyait simplement que les données ne soient pas excessives. Sous l’empire de la loi informatique et libertés (version 1978 et version 2004), il était légalement possible de collecter de telles données simplement, car elles n’étaient pas excessives.

Deux process devront donc être mis en oeuvre à ce titre :

- purger l’ensemble des données qui ne sont pas strictement nécessaires au sein des applications existantes

- s’assurer de limiter les données collectées à l’avenir

Attention donc à bien veiller à mettre ces principes en place pour les traitements tels que :

- Site Internet

- Paie

- Plan de continuité

- Liste de partenaires

- Contrôle d’accès aux locaux

- Cantine

- Monétique

- Vidéo surveillance

- Géolocalisation de véhicules

- Postes de travail

- Facturation

- Embauche (CV…)

- Outils de prospection commerciale

- Traçabilité des actions informatiques

- Gestion d’accès des sauvegardes

- Logs de serveurs

- Centrale téléphonique

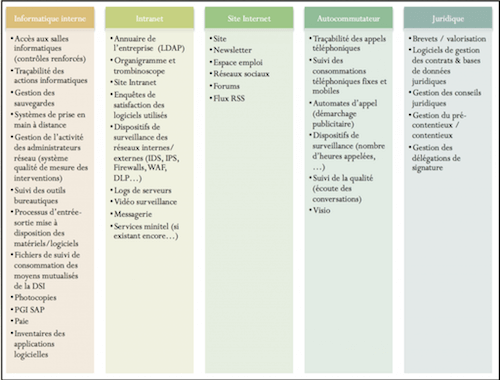

Chaque traitement doit être analysé et l’on doit définir une liste de données qui sont nécessaires par rapport aux besoins relatifs à ce traitement – le reste devant être purgé. Il est nécessaire de tenir à jour une liste des traitements de données personnelles mis en oeuvre par l’organisation (cf. ci-après le registre)- éventuellement constitué à partir de listes types comme illustré ci-dessous :

2. S’assurer du fondement juridique du traitement

Un des éléments clé de la réforme a été de renforcer les droits de personnes au regard de leurs données, et notamment de s’assurer qu’elles donnent leur consentement à leur traitement. En fait c’était déjà le cas de la loi informatique et liberté (article 7 : « Un traitement de données à caractère personnel doit avoir reçu le consentement de la personne concernée« ), mais le législateur a encore plus insisté sur ce point :

Article 6 – 1. Le traitement n’est licite que si, et dans la mesure où, au moins une des conditions suivantes est remplie: a) la personne concernée a consenti au traitement de ses données à caractère personnel pour une ou plusieurs finalités spécifiques; b) le traitement est nécessaire à l’exécution d’un contrat auquel la personne concernée est partie ou à l’exécution de mesures précontractuelles prises à la demande de celle-ci; c) le traitement est nécessaire au respect d’une obligation légale à laquelle le responsable du traitement est soumis; d) le traitement est nécessaire à la sauvegarde des intérêts vitaux de la personne concernée ou d’une autre personne physique; e) le traitement est nécessaire à l’exécution d’une mission d’intérêt public ou relevant de l’exercice de l’autorité publique dont est investi le responsable du traitement; f) le traitement est nécessaire aux fins des intérêts légitimes poursuivis par le responsable du traitement ou par un tiers, à moins que ne prévalent les intérêts ou les libertés et droits fondamentaux de la personne concernée qui exigent une protection des données à caractère personnel, notamment lorsque la personne concernée est un enfant.

Par principe, donc, une personne doit matériellement consentir à ce que ses données puissent être traitées pour être dans la légalité. Le consentement est défini par le règlement de la manière suivante (article 4) :

«consentement» de la personne concernée, toute manifestation de volonté, libre, spécifique, éclairée et univoque par laquelle la personne concernée accepte, par une déclaration ou par un acte positif clair, que des données à caractère personnel la concernant fassent l’objet d’un traitement;

Il existe évidemment une série de cas dans lesquels il est cohérent d’opérer un traitement de données personnelles quand bien même une personne n’y aurait pas consenti. C’est le cas par exemple lorsqu’une personne victime d’un accident de voiture est dans le coma et qu’il est nécessaire de procéder à une greffe (et donc, traiter des données personnelles sans pouvoir lui demander son consentement). D’où l’exception « d » : lorsque le traitement des données est nécessaire à la sauvegarde des intérêts vitaux de la personne concernée.

Le rôle du responsable est alors de s’assurer que chaque traitement s’inscrit bien dans le respect de ces conditions.

Voici quelques exemples :

- newsletter -> consentement

- Cantine -> consentement

- Paye -> obligation légale (noter l’obligation ou les obligations en question)

- Vente en ligne (cgv) -> mesures contractuelles / précontractuelles et obligations légales

Il est important d’avoir une base légale clairement définie pour chaque traitement. Certains outils logiciels vous aident grâce à des traitements pré-rédigés afin que vous disposiez d’un modèle type de traitement avec une base légale déjà pré-remplie. C’est très pratique et cela vous permet de créer votre registre des traitements très rapidement.

3. Éviter de traiter des données sensibles

Le règlement s’inscrit ici encore dans la continuité de la loi informatique et libertés et de la directive de 1995 qui ont adopté une démarche pragmatique centrée autour des risques relatifs au traitement de certaines données, dites sensibles. Celles-ci font l’objet de contraintes juridiques plus importantes que les autres en raison des risques qui leur sont associés.

L’article 9 définit cette notion de données sensibles :

« Le traitement des données à caractère personnel qui révèle l’origine raciale ou ethnique, les opinions politiques, les convictions religieuses ou philosophiques ou l’appartenance syndicale, ainsi que le traitement des données génétiques, des données biométriques aux fins d’identifier une personne physique de manière unique, des données concernant la santé ou des données concernant la vie sexuelle ou l’orientation sexuelle d’une personne physique sont interdits »

Attention toutefois à ne pas confondre les données sensibles au sens du GDPR et « les données qui sont sensibles pour l’organisation » – qui n’ont rien à voir (ex : pour une entreprise les données financières sont sensibles alors que celles-ci n’entrent même pas dans le cadre de cette règlementation).

Il existe 10 exceptions permettant d’opérer le traitement de telles données qui sont énumérées à l’article 9.2, donc si vous traitez ces données assurez-vous que vous vous situez dans une de ces exceptions.

4. Afficher les mentions légales

Le règlement impose au responsable de traitement d’informer la personne dont les données sont traitées d’un certain nombre de mentions (les mentions légales).

La mise en place de ces mentions est très importante car cela permet de voir immédiatement le niveau de maturité d’une organisation sur le GDPR. Ainsi, lorsque l’on procède à un audit, ou lorsque la CNIL procède à un contrôle, l’absence de mentions légales est un indicateur qui permet de déterminer immédiatement l’existence de problèmes majeurs au sein de l’organisation.

J’ai écrit un article détaillé sur le sujet (comment rédiger vos mentions légales RGPD, jetez un oeil dessus!).

L’article 13 du règlement définit les informations à indiquer lors de chaque collecte de données personnelles :

- l’identité et les coordonnées du responsable du traitement et, le cas échéant, du représentant du responsable du traitement

- coordonnées du DPO si DPO

- finalités du traitement – ainsi que la base juridique du traitement (consentement, obligation légale… – art. 6)

- si le traitement est fondé sur « les intérêts légitimes du responsable du traitement » (art. 6.1. f), les intérêts légitimes poursuivis par le responsable du traitement ou par un tiers

- les destinataires ou les catégories de destinataires des données à caractère personnel

- le cas échéant, le fait que le responsable du traitement a l’intention d’effectuer un transfert de données à caractère personnel vers un pays tiers ou à une organisation internationale, et l’existence ou l’absence d’une décision d’adéquation rendue par la Commission ou, dans le cas des transferts visés à l’article 46 ou 47, ou à l’article 49, paragraphe 1, deuxième alinéa, la référence aux garanties appropriées ou adaptées et les moyens d’en obtenir une copie ou l’endroit où elles ont été mises à disposition;

À noter que ces mentions doivent être affichées au moment ou les données sont obtenues (art. 13, alinéa 1).

Il n’y a rien de très complexe ici – autre que de rédiger un texte indiquant l’ensemble des éléments imposés par la loi et de l’afficher pour chaque traitement.

5. Respecter le droit à la portabilité des données

Une nouveauté importante introduite par le règlement est le droit à la portabilité des données ! Celui-ci impose au responsable du traitement de mettre en place des moyens pour donner la possibilité à la personne dont les données sont traitées d’exporter ses données personnelles dans un format structuré (xml…).

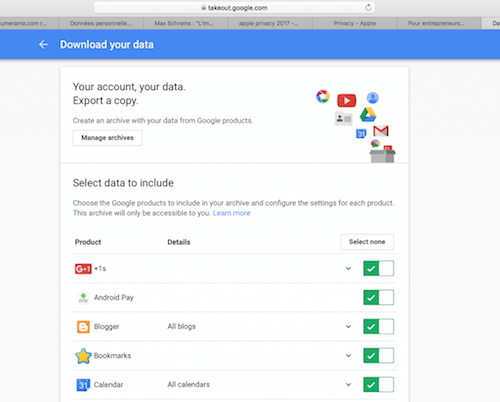

Google nous donne un bon exemple ici d’un service permettant aux utilisateurs d’exporter l’intégralité de leurs informations :

Ce droit est défini par l’article 20 du règlement (qui définit également certaines exceptions et limites) :

1. Les personnes concernées ont le droit de recevoir les données à caractère personnel les concernant qu’elles ont fournies à un responsable du traitement, dans un format structuré, couramment utilisé et lisible par machine, et ont le droit de transmettre ces données à un autre responsable du traitement sans que le responsable du traitement auquel les données à caractère personnel ont été communiquées y fasse obstacle (…)

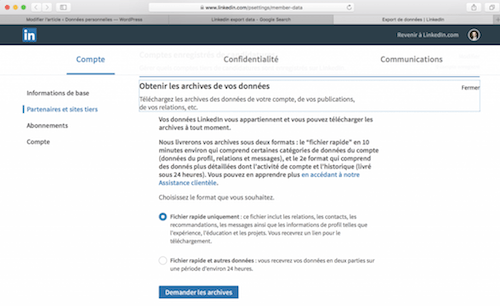

Ce droit à la portabilité fait l’objet des droits qui doivent être anticipés lors du choix d’un système informatique : par exemple si vous fournissez des services en ligne, il est nécessaire d’anticiper la possibilité pour les utilisateurs d’exporter leurs données. LinkedIn en donne un bon exemple également à ce titre :

À défaut il est toujours possible de réagir à une demande de droit à la portabilité, mais autant que faire se peut si l’on peut automatiser les choses et donner à l’utilisateur un système clé en main pour qu’il puisse réaliser lui-même un export de ses données, autant le prévoir avant.

6. Mettre en place un registre de conformité

Le règlement impose aux organisations de tracer l’ensemble des traitements de données personnelles mis en oeuvre afin de s’assurer que ceux-ci soient en conformité avec la loi. Cette obligation est complexe, car elle est éparse dans le règlement et ressort de 3 dispositions différentes.

La première est tirée de l’article 5 qui impose l’obligation aux organisations de démontrer que le règlement est bien respecté :

«Le responsable du traitement est responsable du respect du paragraphe 1 et est en mesure de démontrer que celui-ci est respecté (responsabilité) »

Cette obligation est ensuite reprise à l’article 24, qui prévoit que :

le responsable « met _en œuvre des mesures techniques et organisationnelles appropriées pour s’assurer et être en mesure de démontrer que le traitement est effectué conformément au présent règlement _».

Or, pour cela, il faut non seulement tracer les traitements mis en oeuvre, mais également tracer le fait qu’ils sont bien conformes à l’ensemble des obligations imposées par le règlement.

La troisième mention est tirée de l’article 30.1 qui mentionne ici spécifiquement la tenu d’un registre de conformité :

Chaque responsable du traitement et, le cas échéant, le représentant du responsable du traitement tiennent un registre des activités de traitement effectuées sous leur responsabilité.

Le plus simple est, pour ce faire, de recourir à un logiciel qui retrace les traitements mis en oeuvre ainsi que les actions de conformité qui devront être menées par la suite et l’état réel de ces actions.

Conformément aux prescriptions de l’article 30, chaque mention du registre doit indiquer :

- 1. Nom et les coordonnées du responsable du traitement et, le cas échéant, du responsable conjoint du traitement, du représentant du responsable du traitement et du délégué à la protection des données

- 2. Finalités du traitement

- 3. Description des catégories de personnes concernées et des catégories de données à caractère personnel

- 4. Catégories de destinataires auxquels les données à caractère personnel ont été ou seront communiquées, y compris les destinataires dans des pays tiers ou des organisations internationales

- 5. Le cas échéant, les transferts de données à caractère personnel vers un pays tiers ou à une organisation internationale, y compris l’identification de ce pays tiers ou de cette organisation internationale et, dans le cas des transferts visés à l’article 49, paragraphe 1, deuxième alinéa, les documents attestant de l’existence de garanties appropriées

- 6. Dans la mesure du possible, les délais prévus pour l’effacement des différentes catégories de données

- 7. Dans la mesure du possible, une description générale des mesures de sécurité techniques et organisationnelles visées à l’article 32, paragraphe 1

Dans tous les cas, lister les traitements mis en oeuvre et suivre l’évolution de leur conformité est un minima (feuille Excel / logiciel spécifique sinon).

7. Assurez la sécurité des données personnelles

De longue date, imposer la sécurité des donnée personnelles a été une préoccupation importante du législateur. Dès le départ, des obligations ont été imposées dans la loi informatique et libertés V1 (1978) et V2 (2004), et le règlement européen ne procède, pour l’essentiel, qu’à des mises à jour de ce côté.

Dès les premiers articles, le règlement rappelle que la SSI est un enjeu fondamental :

Art. 5. f (principes essentiels) : les données sont « _traitées de façon à garantir une sécurité appropriée des données à caractère personnel, y compris la protection contre le traitement non autorisé ou illicite et contre la perte, la destruction ou les dégâts d’origine accidentelle, à l’aide de mesures techniques ou organisationnelles appropriées (intégrité et confidentialité) _»

Le coeur de l’obligation de sécurité est ensuite défini par l’article 32, qui impose:

Compte tenu de l’état des connaissances, des coûts de mise en œuvre et de la nature, de la portée, du contexte et des finalités du traitement ainsi que des risques, dont le degré de probabilité et de gravité varie, pour les droits et libertés des personnes physiques, le responsable du traitement et le sous-traitant mettent en œuvre les mesures techniques et organisationnelles appropriées afin de garantir un niveau de sécurité adapté au risque, y compris entre autres, selon les besoins:

<p> a) [la pseudonymisation](https://donneespersonnelles.fr/pseudonymisation) et le chiffrement des données à caractère personnel; </p> <div class="page" title="Page 52"> <div class="layoutArea"> <div class="column"> <p> b) des moyens permettant de garantir la confidentialité, l’intégrité, la disponibilité et la résilience constantes des systèmes et des services de traitement; </p> <p> c) des moyens permettant de rétablir la disponibilité des données à caractère personnel et l’accès à celles-ci dans des délais appropriés en cas d’incident physique ou technique; </p> <p> d) une procédure visant à tester, à analyser et à évaluer régulièrement l’efficacité des mesures techniques et organisationnelles pour assurer la sécurité du traitement. </p> </div> </div> </div> </div>Le texte n’entre évidemment pas dans les détails techniques des mesures qui doivent être mises en oeuvre, sinon que de dire qu’une étude de risque doit être entreprise, de laquelle doivent ressortir des mesures de sécurité appropriées aux besoins.

En termes opérationnels, cela signifie d’analyser les besoins de sécurité de chaque traitement mis en oeuvre et mettre en place les mesures adéquates.

Il est important néanmoins dans cette classification de conserver une visibilité sur les impacts que peut avoir le traitement et utiliser une grille de classification en termes de risques afin de prévoir les mesures adéquates :

Impact négligeable

<td valign="top"> <p align="center"> <span style="color: #000000; font-family: Helvetica; font-size: small;"><b>Impact limité</b></span> </p> </td> <td valign="top"> <p align="center"> <span style="color: #000000; font-family: Helvetica; font-size: small;"><b>Impact important</b></span> </p> </td> <td valign="top"> <p align="center"> <span style="color: #000000; font-family: Helvetica; font-size: small;"><b>Impact critique</b></span> </p> </td>Les personnes ne sont pas impactées ou ne connaissent que quelques désagréments surmontables sans difficulté. Ex. : perte de temps, réception de spam, réutilisation d’une adresse pour de la publicité. <td valign="top"> <span style="color: #000000; font-family: Helvetica; font-size: small;">Les personnes impactées connaissent des désagréments significatifs qui sont surmontables malgré des difficultés. Ex : frais financiers, refus d’accès à des services ou des prestations commerciales, opportunités perdues, comptes bloqués, augmentation de coûts, dysfonctionnements de comptes, profilage abusif – par exemple sur des données sensibles.</span> </td> <td valign="top"> <span style="color: #000000; font-family: Helvetica; font-size: small;">Les personnes impactées subissent des désagréments significatifs surmontables, mais avec des difficultés réelles. Ex : interdiction bancaire, dégradation de biens, perte d’un emploi, séparation ou divorce, pertes financières significatives, interdiction d’examen. </span> </td> <td valign="top"> <span style="color: #000000; font-family: Helvetica; font-size: small;">Les personnes impactées subissent des conséquences très significatives et irréversibles, ou insurmontables. Ex : décès, dettes très importantes, impossibilité de retravailler, impossibilité de se reloger, affectation psychologique de longue durée, perte d’un lien familial</span> </td>

8. Maintenez un registre des violations de données personnelles et des procédures de notification à la CNIL et à personne concernée

Une innovation importante opérée par le règlement réside dans la nouvelle obligation de notification des violations de données personnelles à la CNIL. Sauf cas exceptionnels, le responsable du traitement doit notifier à la CNIL toute violation de données personnelles sous 72h :

33.1. En cas de violation de données à caractère personnel, le responsable du traitement en notifie la violation en question à l’autorité de contrôle compétente conformément à l’article 55, dans les meilleurs délais et, si possible, 72 heures au plus tard après en avoir pris connaissance

Encore une fois le GDPR impose au responsable de traitement de tenir un registre des violations de données personnelles à cet effet, que la CNIL puisse consulter à tout moment.

La notion de violation de données personnelles est (heureusement) définie à l’article 4 :

«violation de données à caractère personnel», une violation de la sécurité entraînant, de manière accidentelle ou illicite, la destruction, la perte, l’altération, la divulgation non autorisée de données à caractère personnel transmises, conservées ou traitées d’une autre manière, ou l’accès non autorisé à de telles données;

Cette obligation est calée sur la mê me obligation qui était imposée aux opérateurs de communications électroniques dans l’article 34 bis de la loi informatique et libertés, à la différence notoire qu’elle s’applique aujourd’hui à l’ensemble des responsables de traitements.

En cas de violation des DCP le responsable du traitement devra communiquer à la CNIL les éléments d’informations suivants :

3. La notification visée au paragraphe 1 doit, à tout le moins:

a) décrire la nature de la violation de données à caractère personnel y compris, si possible, les catégories et le nombre approximatif de personnes concernées par la violation et les catégories et le nombre approximatif d’enregistrements de données à caractère personnel concernés;

b) communiquer le nom et les coordonnées du délégué à la protection des données ou d’un autre point de contact auprès duquel des informations supplémentaires peuvent être obtenues;

c) décrire les conséquences probables de la violation de données à caractère personnel;

d) décrire les mesures prises ou que le responsable du traitement propose de prendre pour remédier à la violation de données à caractère personnel, y compris, le cas échéant, les mesures pour en atténuer les éventuelles conséquences négatives.

La seconde obligation notable à ce sujet est l’obligation de notifier la violation de sécurité à la personne concernée elle-même. Le législateur a assurément souhaité taper là ou cela fait le plus mal en cas d’incident de sécurité, à savoir à imposer à l’organisation défaillante de communiquer directement aux victimes elles-mêmes.

L’obligation est imposée par l’article 34 :

Lorsqu’une violation de données à caractère personnel est susceptible d’engendrer un risque élevé pour les droits et libertés d’une personne physique, le responsable du traitement communique la violation de données à caractère personnel à la personne concernée dans les meilleurs délais.

Il y a deux éléments importants à retenir ici :

- la nécessité de solliciter la CNIL en cas de violation de DCP

- la tenue d’un registre à cet effet (même vide au départ)

9. Nommez un DPO

Pierre angulaire de la conformité, le règlement européen a conservé la fonction du DPO (data privacy officer) qui existait déjà dans la loi française (CIL) autant que la directive européenne. Le responsable du traitement est tenu de désigner un DPO dans 3 cas :

1. Le responsable du traitement et le sous-traitant désignent en tout état de cause un délégué à la protection des données lorsque:

- a) le traitement est effectué par une autorité publique ou un organisme public, à l’exception des juridictions agissant dans l’exercice de leur fonction juridictionnelle; - b) les activités de base du responsable du traitement ou du sous-traitant consistent en des opérations de traitement qui, du fait de leur nature, de leur portée et/ou de leurs finalités, exigent un suivi régulier et systématique à grande échelle des personnes concernées; ou - c) les activités de base du responsable du traitement ou du sous-traitant consistent en un traitement à grande échelle de catégories particulières de données visées à l’article 9 et de données à caractère personnel relatives à des condamnations pénales et à des infractions visées à l’article 10.Ces dispositions ont beaucoup fait l’objet de modifications pendant la période de négociation du règlement européen (au départ toute organisation de moins de 250 personnes devait nommer un DPO). Aujourd’hui le scope de la nomination obligatoire a été substantiellement réduit, mais considérant les sanctions et le travail nécessaire pour se mettre en conformité il est très vivement conseillé d’en disposer (en témoignent les nominations massives de postes ces six derniers mois).

Les missions du délégué à la protection des données sont les suivantes:

<blockquote> <p> informer et conseiller le responsable du traitement ou le sous-traitant ainsi que les employés qui procèdent au traitement sur les obligations qui leur incombent en vertu du présent règlement et d’autres dispositions du droit de l’Union ou du droit des États membres en matière de protection des données; </p> <p> contrôler le respect du présent règlement, d’autres dispositions du droit de l’Union ou du droit des États membres en matière de protection des données et des règles internes du responsable du traitement ou du sous-traitant en matière de protection des données à caractère personnel, y compris en ce qui concerne la répartition des responsabilités, la sensibilisation et la formation du personnel participant aux opérations de traitement, et les audits s’y rapportant; </p> <p> dispenser des conseils, sur demande, en ce qui concerne l’analyse d’impact relative à la protection des données et vérifier l’exécution de celle-ci en vertu de l’article 35; </p> <p> coopérer avec l’autorité de contrôle; </p> <p> faire office de point de contact pour l’autorité de contrôle sur les questions relatives au traitement, y compris la consultation préalable visée à l’article 36, et mener des consultations, le cas échéant, sur tout autre sujet. </p> </blockquote> </div>À l’exception des TPE il est donc vivement conseillé d’avoir une personne en charge de la conformité au règlement dans son organisation.

10. Mettez en place une PIA pour les traitements sensibles

La PIA (ou l’AIPD en français) est intéressante, car elle permet de mesurer la complexité à laquelle on est confronté lorsque l’on entre dans les détails du texte. Le règlement a prévu d’augmenter le niveau de protection du traitement de données personnelles dans les cas qui présentent le plus de risques pour les droits et libertés des personnes, ce qui, en soi, fait complètement sens. Dans ces termes, l’article 35 impose au responsable du traitement de réaliser une étude d’impact sur la vie privée (une PIA pour « Privacy Impact Assessment« ) afin de s’assurer que l’ensemble des risques spécifiques à la vie privée ont bien été maîtrisés.

Le règlement prévoit les dispositions suivantes :

1. Lorsqu’un type de traitement, en particulier par le recours à de nouvelles technologies, et compte tenu de la nature, de la portée, du contexte et des finalités du traitement, est susceptible d’engendrer un risque élevé pour les droits et libertés des personnes physiques, le responsable du traitement effectue, avant le traitement, une analyse de l’impact des opérations de traitement envisagées sur la protection des données à caractère personnel.

En pratique, une telle étude peut être menée pour un ensemble d’opérations qui présentent des risques identiques (« une seule et même analyse peut porter sur un ensemble d’opérations de traitement similaires qui présentent des risques élevés similaires« ). Par exemple, si le responsable du traitement met en place un traitement relatif à la paye pour 50.000 employés, celui-ci peut potentiellement acheter une PIA clé en main, réalisée par un cabinet spécialisé qui a effectué une analyse de risques spécifiques vie privée quant à ces aspects (à distinguer d’une étude de risques de sécurité – qui n’a rien à voir). Seconde option, il est également possible de regrouper plusieurs entreprises dans une situation identique et mutualiser l’étude de risque vie privée. Par principe, le règlement l’autorise.

Dans quels cas est-on tenu de mener une PIA ?

Le règlement prévoit la mise en place d’une PIA « lorsque le traitement est susceptible d’engendrer un risque élevé pour les droits et libertés des personnes physiques ». Ce critère à la vertu d’être relativement clair (pour les juristes…), néanmoins le règlement est venu le préciser à plusieurs égards.

Tout d’abord, en imposant une PIA dans un certain nombre de cas spécifiques – pour des traitements qui présentent par nature des risques importants pour les droits et libertés des personnes. 3 cas sont visés en particulier par l’article 35.3 :

a) l’évaluation systématique et approfondie d’aspects personnels concernant des personnes physiques, qui est fondée sur un traitement automatisé, y compris le profilage, et sur la base de laquelle sont prises des décisions produisant des effets juridiques à l’égard d’une personne physique ou l’affectant de manière significative de façon similaire;

<p> b) le traitement à grande échelle de catégories particulières de données visées à l’article 9, paragraphe 1, ou de données à caractère personnel relatives à des condamnations pénales et à des infractions visées à l’article 10; ou </p> <p> c) la surveillance systématique à grande échelle d’une zone accessible au public. </p> </blockquote> </div>La seconde précision donnée par le règlement quant aux risques spécifiques nécessitant une PIA a été de conférer aux autorités nationales de contrôle l’établissement d’une liste spécifique de traitements à risque, ce qui a au moins la vertu d’éliminer les points de discussion. Celle-ci est prévue par les dispositions des articles 35.4. et 35.5 :

L’autorité de contrôle établit et publie une liste des types d’opérations de traitement pour lesquelles une analyse d’impact relative à la protection des données est requise conformément au paragraphe (…)

<p> L’autorité de contrôle peut aussi établir et publier une liste des types d’opérations de traitement pour lesquelles aucune analyse d’impact relative à la protection des données n’est requise (…) </p> </blockquote> </div>Traitements présentant un risque élevé pour les droits et libertés des personnes ?

Au-delà de la liste établie par la CNIL et des trois cas spécifiques prévus par le règlement, tout traitement susceptible d’engendrer un risque élevé pour les droits et libertés des personnes physiques est soumis à PIA.

Ce critère juridique peut sembler délicat à appréhender au premier abord. Il faut cependant le lire au regard des dispositions prévues par le règlement – à savoir déjà, les cas expressément appréhendés par le texte comme étant des situations à risque et justifiant des garanties supplémentaires afin de protéger les droits et libertés des personnes.

Citons donc quelques exemples :

- tous les traitements mettant en oeuvre des technologies de scoring, d’évaluation ou de profilage des personnes ; les traitements opérant une analyse des performances au travail ou de la situation économique des personnes, de leurs comportements, de leurs centres d’intérêts, de localisation (ex : scoring bancaire, traçage publicitaire…)

- tous les traitements de surveillance – physiques ou informatiques – quels qu’ils soient (vidéo surveillance)

- tous les traitements relatifs aux données sensibles

- tous les traitements à grande échelle

- les interconnexions de fichiers

- les traitements relatifs à des personnes vulnérables (enfance en danger, mineurs, majeurs protégés…)

- les technologies innovantes – essentiellement en raison du fait que leur impact est par nature mal maîtrisé

- tous les traitements opérant des transferts de données hors UE

- les traitements limitant l’exercice d’un droit ou d’un contrat

La procédure du PIA

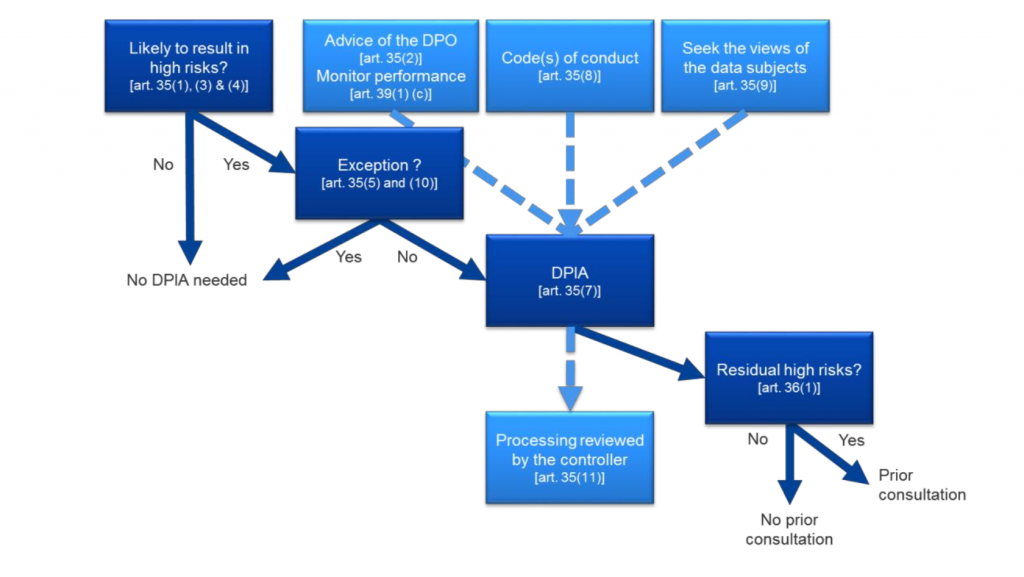

Dans le cas ou une PIA est imposée, le responsable du traitement a l’obligation de demander conseil à son DPO si celui-ci a été désigné. On peut synthétiser la procédure de la manière suivante :

L’analyse doit ensuite contenir a minima (art. 35.7) :

<blockquote> <p> une description systématique des opérations de traitement envisagées et des finalités du traitement, y compris, le cas échéant, l’intérêt légitime poursuivi par le responsable du traitement; </p> <p> une évaluation de la nécessité et de la proportionnalité des opérations de traitement au regard des finalités; </p> <p> une évaluation des risques pour les droits et libertés des personnes concernées conformément au paragraphe 1; et </p> <p> les mesures envisagées pour faire face aux risques, y compris les garanties, mesures et mécanismes de sécurité visant à assurer la protection des données à caractère personnel et à apporter la preuve du respect du présent règlement, compte tenu des droits et des intérêts légitimes des personnes concernées et des autres personnes affectées. </p> </blockquote> </div>La PIA doit donc être documentée et conduire à la mise en place de mesures permettant de limiter les risques pour les droits et libertés des personnes. Il est vivement recommandé de suivre une formation spécifique ou de vous faire assister si vous devez mener une PIA.

11. Assurez-vous de ne pas transférer des données personnelles hors de l’UE

De la même manière que la règlementation ancienne, la mise en oeuvre de traitements de données personnelles hors de l’UE est strictement encadrée par le règlement européen. En pratique, la loi va limiter la fourniture de services informatiques par des entreprises hors de l’UE, car elles vont devoir sérieusement se plier à la culture européenne de régulation si elles souhaitent pouvoir vendre à des clients européens :

Un transfert, vers un pays tiers ou à une organisation internationale, de données à caractère personnel qui font ou sont destinées à faire l’objet d’un traitement après ce transfert ne peut avoir lieu que si, sous réserve des autres dispositions du présent règlement, les conditions définies dans le présent chapitre sont respectées par le responsable du traitement et le sous-traitant, y compris pour les transferts ultérieurs de données à caractère personnel au départ du pays tiers ou de l’organisation internationale vers un autre pays tiers ou à une autre organisation internationale. Toutes les dispositions du présent chapitre sont appliquées de manière à ce que le niveau de protection des personnes physiques garanti par le présent règlement ne soit pas compromis.

<p> Côté obligations, la loi fait l’objet de modifications assez substantielles et prévoit un mécanisme en cascade afin d’autoriser ou d’interdire un transfert hors UE : </p> </div>

- soit le transfert bénéficie d’une décision d’adéquation

- soit de garanties juridiques appropriées (spécialement définies par le règlement)

- soit de règles d’entreprise contraignantes

- soit le transfert fait l’objet d’une situation particulière (encore une fois spécialement énumérés)

Encore une fois les transferts hors UE font partie des éléments qui peuvent revêtir un haut niveau de complexité et qui peuvent présenter un haut niveau de risques, et donc qui ne doivent faire l’objet d’une étude juridique spécifique avant d’être mis en oeuvre. Réaliser un transfert qui s’opère en vertu d’une décision d’adéquation peut être très simple à mettre en place – mais encore faut-il avoir étudié la question.

Conclusion

Mettre en conformité les traitements de données personnelles au sein d’une organisation au regard du GDPR est une tâche complexe et longue. Nous avons au travers de cet article à peine abordé le sujet tant les dispositions du règlement sont vastes (ex: le droit à l’oubli), mais il faut bien commencer quelque part et rester pratique !

Si vous devez mettre en conformité les traitements réalisés au sein de votre organisation il est conseillé de se former au préalable afin de suivre un processus pas à pas de conformité et – de recourir à des logiciels de conformité GDPR qui vous assisteront dans la tâche de mise en place d’un registre.

Notez que j’ai également expliqué en détail l’histoire du RGPD si vous souhaitez comprendre comment la réforme est arrivée et appréhender en détail ses objectifs.

TELECHARGEZ NOTRE FORMATION COMPLETE

Téléchargez notre formation et obtenez 6 conseils d'experts pour réduire vos risques RGPD rapidement. La formation comprend :✓ Sensibilisation complète

✓ Un modèle de contrat de sous-traitance (valeur 2000€)✓ Comment acquérir un consentement valable

✓ Comment utiliser l'IA pour accélérer votre conformitéCe formulaire permet de télécharger notre formation gratuite et recevoir nos conseils réguliers sur la conformité RGPD. La base légale est l'article 6.1.a du RGPD (consentement). Vous pouvez à tout moment vous désinscrire. En savoir plus...Thiébaut Devergranne

Thiébaut Devergranne est docteur en droit et expert en droit des nouvelles technologies depuis plus de 20 ans, dont 6 passés au sein des services du Premier Ministre. En savoir plusIls nous ont fait confiance

Economisez-vous des semaines de travail avec Legiscope logiciel de gestion de la conformité RGPD Automatisez votre conformité RGPD

RGPD (ressources essentielles)

- RGPD le nouveau règlement sur la protection des données

- GDPR les actions indispensables de conformité

- Les 3 registres RGPD que vous devez mettre en place

- Comment mettre Google Analytics en conformité au RGPD

- Comment mettre en place vos mentions légales RGPD

- Comment gérer des données sensibles RGPD

- Tous les posts ...

VOS CGV (gratuites)

- Téléchargez le modèle type de conditions générales de vente